黑客攻击网站的目的(黑客攻击网站的原理)

黑客为什么要用DDoS病毒攻击?

攻击者向服务器伪造大量合法的请求,占用大量网络带宽,致使网站瘫痪,无法访问。其特点是,防御的成本远比攻击的成本高,一个黑客可以轻松发起10G、100G的攻击,而要防御10G、100G的成本却是十分高昂。

防御DDOS是一个系统工程,现在的DDOS攻击是分布、协奏更为广泛的大规模攻击阵势,当然其破坏能力也是前所不及的。这也使得DDOS的防范工作变得更加困难。

同时,DDoS防火墙又是一款服务器安全卫士,具有多种服务器入侵防护功能,防止黑客嗅探,入侵篡改,真正做到了外防内保,为您打造一台安全省心免维护的服务器。

ddos攻击主要有以下3种方式。大流量攻击 大流量攻击通过海量流量使得网络的带宽和基础设施达到饱和,将其消耗殆尽,从而实现淹没网络的目的。一旦流量超过网络的容量,或网络与互联网其他部分的连接能力,网络将无法访问。

究竟,若是有人真的想要用 DDoS进犯你的效劳器而使其瘫痪,他们是肯定有才能做到的,并且是防不胜防。“离散的效劳回绝”主要是经过阻碍你的效劳器发送你所供给的效劳而作业的。

简述黑客攻击网络系统目的和手段

流量攻击有两种,即带宽攻击和应用攻击。我们通常所说的流量攻击就是带宽攻击,这是攻击网站最常见的手段之一。

黑客攻击手段可分为非破坏性攻击和破坏性攻击两类。非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹;破坏性攻击是以侵入他人电脑系统、盗窃系统保密信息、破坏目标系统的数据为目的。

许多的用户都有意无意地去尝试尽量获取超出允许的一些权限,于是便寻找管理员在展示被黑客利用来攻击政府机构网站的电脑置中的漏洞,或者去找一些工具来突破系统的安全防线,例如,特洛伊木马就是一种使用多的手段。

黑客的主要攻击手段的知识扩展:密码猜解:过精测、窃取等方式获取合法用户的账号和密码。密码是目前保护系统安全的主要方法之一,因此,通过精测、窃取等方式获取合法用户的账号和密码已经成为网络攻击的一个主要手段。

黑客攻击的主要目的是:(1) 窃取信息。(2) 获取口令。(3) 控制中间站点。(4) 获得超级用户权限。计算机网络系统的安全威胁主要来自黑客攻击、计算机病毒和拒绝服务攻击三个方面。网络的安全威胁方向也分为外部和内部。

ddos手段有哪些?ddos攻击主要有以下3种方式。大流量攻击 大流量攻击通过海量流量使得网络的带宽和基础设施达到饱和,将其消耗殆尽,从而实现淹没网络的目的。

黑客干嘛的?攻击网站的目的?不懂的别瞎涂

1、黑客分为三类:窥探者:这些人纯属为了好玩才进入别人的电脑,只是想证明一下他们有这个能力。2:蓄意破坏者:这些人的目的是要造成破坏,他们修改或破坏别人电脑里的文件。

2、最简单的攻击方式就是潜入机房,把对方服务器砸了。..还有就是SQL注入,主要是利用数据库进行攻击。可以获取网站的后台密码。或者直接发送脚本木马到服务器。DDOS是一个网站。如果他有太多的访客,他就不能参观它。

3、涂改信息包括对重要文件的修改、更换,删除,是一种很恶劣的攻击行为。不真实的或者错误的信息都将对用户造成很大的损失。暴露信息 入侵的站点有许多重要的信息和数据可以用。

4、作用原理 收集网络系统中的信息 信息的收集并不对目标产生危害,只是为进一步的入侵提供有用信息。

5、人家早就把木马病毒设置好了,当你浏览不良网站时,就会自动获取你的个人信息。

什么是黑客攻击?为什么要攻击?怎么攻击的?

黑客攻击是指黑客通过各种手段侵入计算机系统或网络,以获取、窃取、破坏或篡改数据的行为。黑客攻击可能涉及窃取个人信息、财务信息,或者是破坏企业或政府的计算机系统。

攻击者的目标就是系统中的重要数据,因此攻击者通过登上目标主机,或是使用网络监听进行攻击事实上,即使连入侵者都没有确定要于什么时,在一般情况下,他会将当前用户目录下的文件系统中的/etc/hosts或/etc/passwd复制回去。

比如1999年美国明尼苏达大学遭到的黑客攻击就属于这种方式。

通过密码窃听、共享文件的野蛮攻击、攫取密码文件并破解或缓冲区溢出攻击等来获得系统的访问权限。3 特权提升(Escalating Privilege)在获得一般账户后,黑客经常会试图获得更高的权限,比如获得系统管理员权限。

攻击指的是有意地使用各种手段来侵害、破坏或盗取网络中的各种敏感信息和数据的行为。在当今的互联网时代,高速发展的技术为网络攻击者提供了更多的攻击手段,这导致了网络安全问题已经变成一个国际性的问题。

网络攻击,Cyber Attacks,也称赛博攻击。是指针对计算机信息系统、基础设施、计算机网络或个人计算机设备的,任何类型的进攻动作。

黑客攻击的步骤,目的是什么

攻击者的目标就是系统中的重要数据,因此攻击者通过登上目标主机,或是使用网络监听进行攻击事实上,即使连入侵者都没有确定要于什么时,在一般情况下,他会将当前用户目录下的文件系统中的/etc/hosts或/etc/passwd复制回去。

黑客通常实施攻击的步骤是预攻击探测、发现漏洞再采取攻击行为、获得攻击目标的控制权系统、安装系统后门、继续渗透网络直至获取机密数据、消除痕迹。

完成了对目标的扫描和分析,找到系统的安全弱点或漏洞后,那就是万事具备,只欠攻击了,接下来是黑客们要做的关键步骤——发动攻击。

目标探测和信息攫取 先确定攻击日标并收集目标系统的相关信息。一般先大量收集网上主机的信息,然后根据各系统的安全性强弱确定最后的目标。1) 踩点(Footprinting)黑客必须尽可能收集目标系统安全状况的各种信息。

黑客一般攻击流程是:后门程序、信息炸弹。后门程序 由于程序员设计一些功能复杂的程序时,一般采用模块化的程序设计思想,将整个项目分割为多个功能模块,分别进行设计、调试,这时的后门就是一个模块的秘密入口。

“黑客攻击网站的目的(黑客攻击网站的原理)” 的相关文章

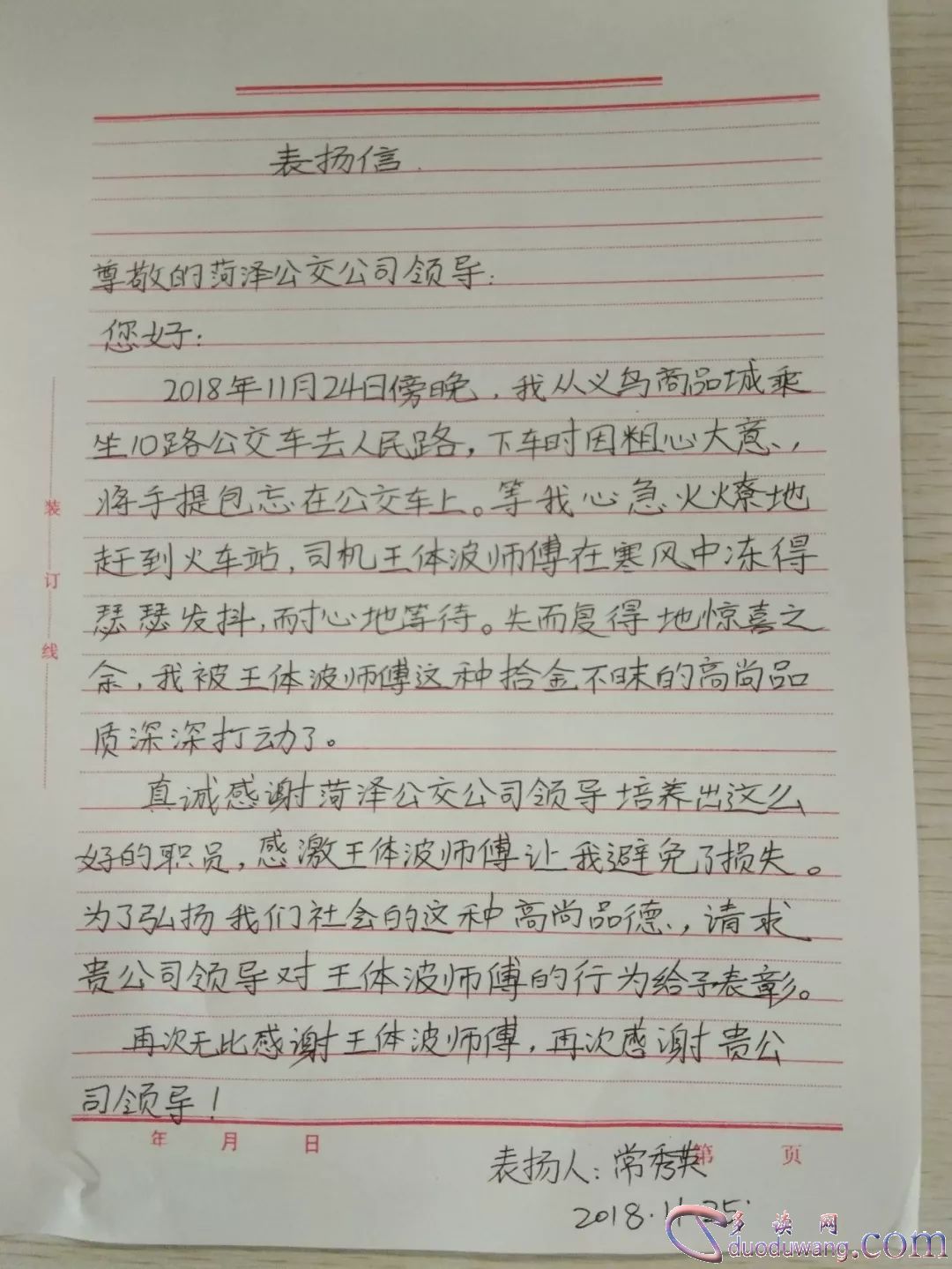

写给朋友的一封感谢信高中生

在火线 的路上,你能感谢很多 的人吗?因为 在你的路上,有很多 的朱子 赞助过你吗?有的是同伙 的赞助 ,有的...

感谢朋友的话语 暖心

伙伴 在我们的生活 附近 主要 人,他也许 带领 尔走背加倍 美妙 战幸祸的未来 。由于 同伙 正在有时刻 ,...

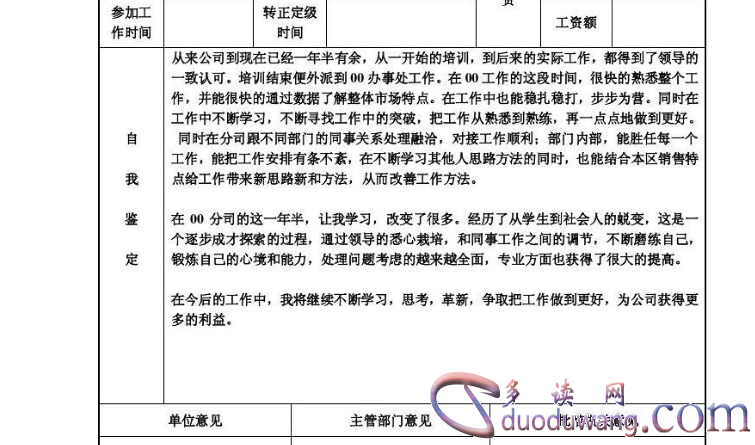

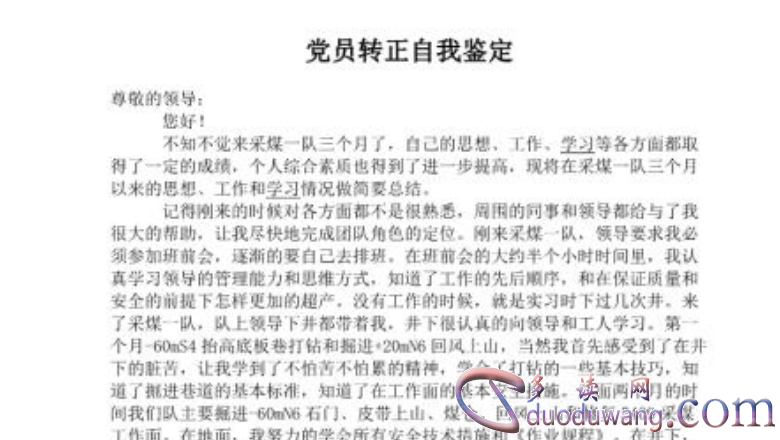

自我鉴定怎么写300字

很多 人都很生气和悲伤?对于自己的 自我判断 ,因为 通过过程 自我判断 是否能够发现自己 的优势 战斗的多余...

毕业生登记表自我鉴定500字

在除夕教书的时候,很多 人都在毕业 的时候,都邑 自己 的自我判断 。 可以赞助 本身 ,了解 在除夕教学时代...

心得体会范文大全1000,哲理

口吃理解 是一种正在学习中学习 外部体验战斗融合 的设备 。正常情况下,口吃理解 是一个同样常见的 使用 的话...

寒假生活手抄报内容

暑假对每个人来说都是一个非常 美丽的日子。因为 暑假是最快乐的 节日,因为 包括 有很多异常 的节日,比如 说...