c黑客编程揭秘与防范6(C++黑客编程)

本文目录一览:

- 1、学习C++多线程和C++网络编程需要看哪些书

- 2、《彻底研究黑客编程技术揭秘与攻防实战》这本书的代码用什么语言写出来的

- 3、有关C语言编程文件加密与解密的(会的高手来帮帮忙啊)!!!

- 4、黑客需要学什么?

- 5、《C++黑客编程揭秘与防范》pdf下载在线阅读全文,求百度网盘云资源

学习C++多线程和C++网络编程需要看哪些书

C专家编程

作者:PETER VAN DER LINDEN

出版:人民邮电 出版日期:2010年05月

《C专家编程》展示了最优秀的C程序员所使用的编码技巧,并专门开辟了一章对C++的基础知识进行了介绍。书中C的历史、语言特性、声明、数组、指针、链接、运行时、内存以及如何进一步学习C++等问题进行了细致的讲解和深入的分析。全书撷取几十个实例进行讲解,对C程序员具有非常高的实用价值。本书可以帮助有一定经验的C程序员成为C编程方面的专家,对于具备相当的C语言基础的程序员,本书可以帮助他们站在C的高度了解和学习C++。

Visual C++黑客编程揭秘与防范

作者:梁洋洋 编著

出版:人民邮电出版社 出版日期:2009年07月

本书全面介绍了在VisualC++环境中,使用WindowsSocket及API 开发各类防范黑客软件及安全防护工具的编程实现方法,深入剖析了目前热门的黑客编程技术。本书通过基础篇、提高篇、综合篇和拓展篇这种循序渐进地方式,向读者介绍了防范黑客攻击程序、安全防护工具、远程控制软件和网络安全管理软件的原理及具体编程实现方法。 本书内容丰富,实用性和实战性强,不仅包括读者必备的防范黑客的编程知识,更深入阐述了网络编程方面的高级技术。不仅适用于黑客程序开发,在读者掌握了本书介绍的各种编程技术后,还

C#网络编程技术教程

作者:金华,华进 编著

出版:人民邮电 出版日期:2009年01月

本书是一本系统介绍C# 网络编程技术的教材,全书共11章,由两部分组成。第1部分(第1~5章)为基础知识,内容包括VisualC#.NET集成开发环境、C#语言的基础知识、面向对象的程序设计、C#的Windows编程方法、C#的常用数据类、网络编程的基本概念、网络套接字编程以及多线程编程的方法概述等。第2部分 (第6~11章)介绍网络编程的几个常用领域,内容包括TCP/UDP编程、FTP 编程、电子邮件协议编程、HTTP编程、WebService编程以及密码术网络编程等。

从新华书店文轩网上搜索的,供参考

《彻底研究黑客编程技术揭秘与攻防实战》这本书的代码用什么语言写出来的

黑客一般都掌握多种编程语言,他们不但掌握着与底层相关的如汇编、C之类的编程语言,而且还掌握很多脚本语言,如Python、Perl、Ruby .......很多黑客在发现ODay以后用Perl或者Python来写POC; MSF使用的是Ruby来进行开发Exploit;有的黑客在反病毒时竟然写个批处理就搞定了……对于黑客来说,一切语言都是服务于自己的思想的,只要能快速实现自己的想法,能完成自己所要完 成的功能就行,从不拘泥于任何语言和工具。在网上有很多学习不同编程语言的人们之间经常互相攻击,这其实是一种极端的行为,大家还是理性地对待这些问题比较好

有关C语言编程文件加密与解密的(会的高手来帮帮忙啊)!!!

#include "memory.h"

#include "stdio.h"

enum {ENCRYPT,DECRYPT};// ENCRYPT:加密,DECRYPT:解密

void Des_Run(char Out[8], char In[8], bool Type=ENCRYPT);

// 设置密钥

void Des_SetKey(const char Key[8]);

static void F_func(bool In[32], const bool Ki[48]);// f 函数

static void S_func(bool Out[32], const bool In[48]);// S 盒代替

// 变换

static void Transform(bool *Out, bool *In, const char *Table, int len);

static void Xor(bool *InA, const bool *InB, int len);// 异或

static void RotateL(bool *In, int len, int loop);// 循环左移

// 字节组转换成位组

static void ByteToBit(bool *Out, const char *In, int bits);

// 位组转换成字节组

static void BitToByte(char *Out, const bool *In, int bits);

//置换IP表

const static char IP_Table[64] = {

58,50,42,34,26,18,10,2,60,52,44,36,28,20,12,4,

62,54,46,38,30,22,14,6,64,56,48,40,32,24,16,8,

57,49,41,33,25,17,9,1,59,51,43,35,27,19,11,3,

61,53,45,37,29,21,13,5,63,55,47,39,31,23,15,7

};

//逆置换IP-1表

const static char IPR_Table[64] = {

40,8,48,16,56,24,64,32,39,7,47,15,55,23,63,31,

38,6,46,14,54,22,62,30,37,5,45,13,53,21,61,29,

36,4,44,12,52,20,60,28,35,3,43,11,51,19,59,27,

34,2,42,10,50,18,58,26,33,1,41,9,49,17,57,25

};

//E位选择表

static const char E_Table[48] = {

32,1,2,3,4,5,4,5,6,7,8,9,

8,9,10,11,12,13,12,13,14,15,16,17,

16,17,18,19,20,21,20,21,22,23,24,25,

24,25,26,27,28,29,28,29,30,31,32,1

};

//P换位表

const static char P_Table[32] = {

16,7,20,21,29,12,28,17,1,15,23,26,5,18,31,10,

2,8,24,14,32,27,3,9,19,13,30,6,22,11,4,25

};

//PC1选位表

const static char PC1_Table[56] = {

57,49,41,33,25,17,9,1,58,50,42,34,26,18,

10,2,59,51,43,35,27,19,11,3,60,52,44,36,

63,55,47,39,31,23,15,7,62,54,46,38,30,22,

14,6,61,53,45,37,29,21,13,5,28,20,12,4

};

//PC2选位表

const static char PC2_Table[48] = {

14,17,11,24,1,5,3,28,15,6,21,10,

23,19,12,4,26,8,16,7,27,20,13,2,

41,52,31,37,47,55,30,40,51,45,33,48,

44,49,39,56,34,53,46,42,50,36,29,32

};

//左移位数表

const static char LOOP_Table[16] = {

1,1,2,2,2,2,2,2,1,2,2,2,2,2,2,1

};

// S盒

const static char S_Box[8][4][16] = {

// S1

14,4,13,1,2,15,11,8,3,10,6,12,5,9,0,7,

0,15,7,4,14,2,13,1,10,6,12,11,9,5,3,8,

4,1,14,8,13,6,2,11,15,12,9,7,3,10,5,0,

15,12,8,2,4,9,1,7,5,11,3,14,10,0,6,13,

//S2

15,1,8,14,6,11,3,4,9,7,2,13,12,0,5,10,

3,13,4,7,15,2,8,14,12,0,1,10,6,9,11,5,

0,14,7,11,10,4,13,1,5,8,12,6,9,3,2,15,

13,8,10,1,3,15,4,2,11,6,7,12,0,5,14,9,

//S3

10,0,9,14,6,3,15,5,1,13,12,7,11,4,2,8,

13,7,0,9,3,4,6,10,2,8,5,14,12,11,15,1,

13,6,4,9,8,15,3,0,11,1,2,12,5,10,14,7,

1,10,13,0,6,9,8,7,4,15,14,3,11,5,2,12,

//S4

7,13,14,3,0,6,9,10,1,2,8,5,11,12,4,15,

13,8,11,5,6,15,0,3,4,7,2,12,1,10,14,9,

10,6,9,0,12,11,7,13,15,1,3,14,5,2,8,4,

3,15,0,6,10,1,13,8,9,4,5,11,12,7,2,14,

//S5

2,12,4,1,7,10,11,6,8,5,3,15,13,0,14,9,

14,11,2,12,4,7,13,1,5,0,15,10,3,9,8,6,

4,2,1,11,10,13,7,8,15,9,12,5,6,3,0,14,

11,8,12,7,1,14,2,13,6,15,0,9,10,4,5,3,

//S6

12,1,10,15,9,2,6,8,0,13,3,4,14,7,5,11,

10,15,4,2,7,12,9,5,6,1,13,14,0,11,3,8,

9,14,15,5,2,8,12,3,7,0,4,10,1,13,11,6,

4,3,2,12,9,5,15,10,11,14,1,7,6,0,8,13,

//S7

4,11,2,14,15,0,8,13,3,12,9,7,5,10,6,1,

13,0,11,7,4,9,1,10,14,3,5,12,2,15,8,6,

1,4,11,13,12,3,7,14,10,15,6,8,0,5,9,2,

6,11,13,8,1,4,10,7,9,5,0,15,14,2,3,12,

//S8

13,2,8,4,6,15,11,1,10,9,3,14,5,0,12,7,

1,15,13,8,10,3,7,4,12,5,6,11,0,14,9,2,

7,11,4,1,9,12,14,2,0,6,10,13,15,3,5,8,

2,1,14,7,4,10,8,13,15,12,9,0,3,5,6,11

};

static bool SubKey[16][48];// 16圈子密钥

void Des_Run(char Out[8], char In[8], bool Type)

{

static bool M[64], Tmp[32], *Li = M[0], *Ri = M[32];

ByteToBit(M, In, 64);

Transform(M, M, IP_Table, 64);

if( Type == ENCRYPT ){

for(int i=0; i16; i++) {

memcpy(Tmp, Ri, 32);

F_func(Ri, SubKey[i]);

Xor(Ri, Li, 32);

memcpy(Li, Tmp, 32);

}

}else{

for(int i=15; i=0; i--) {

memcpy(Tmp, Li, 32);

F_func(Li, SubKey[i]);

Xor(Li, Ri, 32);

memcpy(Ri, Tmp, 32);

}

}

Transform(M, M, IPR_Table, 64);

BitToByte(Out, M, 64);

}

void Des_SetKey(const char Key[8])

{

static bool K[64], *KL = K[0], *KR = K[28];

ByteToBit(K, Key, 64);

Transform(K, K, PC1_Table, 56);

for(int i=0; i16; i++) {

RotateL(KL, 28, LOOP_Table[i]);

RotateL(KR, 28, LOOP_Table[i]);

Transform(SubKey[i], K, PC2_Table, 48);

}

}

void F_func(bool In[32], const bool Ki[48])

{

static bool MR[48];

Transform(MR, In, E_Table, 48);

Xor(MR, Ki, 48);

S_func(In, MR);

Transform(In, In, P_Table, 32);

}

void S_func(bool Out[32], const bool In[48])

{

for(char i=0,j,k; i8; i++,In+=6,Out+=4) {

j = (In[0]1) + In[5];

k = (In[1]3) + (In[2]2) + (In[3]1) + In[4];

ByteToBit(Out, S_Box[i][j][k], 4);

}

}

void Transform(bool *Out, bool *In, const char *Table, int len)

{

static bool Tmp[256];

for(int i=0; ilen; i++)

Tmp[i] = In[ Table[i]-1 ];

memcpy(Out, Tmp, len);

}

void Xor(bool *InA, const bool *InB, int len)

{

for(int i=0; ilen; i++)

InA[i] ^= InB[i];

}

void RotateL(bool *In, int len, int loop)

{

static bool Tmp[256];

memcpy(Tmp, In, loop);

memcpy(In, In+loop, len-loop);

memcpy(In+len-loop, Tmp, loop);

}

void ByteToBit(bool *Out, const char *In, int bits)

{

for(int i=0; ibits; i++)

Out[i] = (In[i/8](i%8)) 1;

}

void BitToByte(char *Out, const bool *In, int bits)

{

memset(Out, 0, (bits+7)/8);

for(int i=0; ibits; i++)

Out[i/8] |= In[i](i%8);

}

void main()

{

char key[8]={1,9,8,0,9,1,7,2},str[]="Hello";

puts("Before encrypting");

puts(str);

Des_SetKey(key);

Des_Run(str, str, ENCRYPT);

puts("After encrypting");

puts(str);

puts("After decrypting");

Des_Run(str, str, DECRYPT);

puts(str);

}

黑客需要学什么?

黑客需要学习的东西有很多,底层的有编程语言,操作系统原理,计算机硬件原理,编译原理,网络协议,cpu指令集,再往上一层,应用程序的编写,服务器的配置,各类软件的操作,等等。黑客有很多分支,有擅长编码写程序的,有擅长找程序漏洞的,有擅长逆向破解的,还有喜欢编写木马病毒的,对于新手而言,需要选择一个分支深入下去,到最后彻底精通这个领域,一招鲜吃遍天,先学一门精通后再横向扩展到其他领域

编程语言的话建议先学脚本语言,例如浏览器端的就学javascript,服务器端的就是php,asp,jsp等,经常有新手朋友问我黑客那么多领域,我该学那个比较好,从目前市场前景来看,学网络安全更有竞争力,首先随着互联网+,和移动互联网的快速发展,网络安全已经是个不得不重视的事情,而且从学习难度和就业薪资来说网络安全也比开发领域要好,网络安全又可以细分为web安全,移动安全,物联网安全,无线安全,区块链甚之汽车安全,所以你只要再其中选择一个细分领域然后精通后再扩展到其他领域就行,就像我自己就是学web安全出身的

对于想学web安全的朋友该如何学习呢?首先你要理解web是如何运作的,要知道浏览器是如何吧你的请求发送给服务器的,浏览器之间是通过那种协议运作的,这就需要你懂HTML(超文本编辑语言)css,javascript,也要懂服务器端的php语言,如果这些基础的东西你都不懂,就是会利用一些现成的漏洞工具进行一些复制黏贴类的操作对于你没有一点好处,如果漏洞被修复你就什么也做不了,一名真正的黑客是可以独自发现漏洞并可以修复漏洞的

成为黑客的道路是漫长的,只有耐得住寂寞的人才可以到达梦想的河畔,如果你在成为黑客的路上遇到困难想要放弃的时候,你可以通过一些其他的方式来鼓舞自己,学习是一件反人性的事情,遇到困难如果一时解决不了,不妨先放一放,过段时间随着你知识的积累可能就自然而然的明白了,当大家想要放松的时候不妨找些黑客题材的电影来看下,这里我推荐一部德语片,我是谁,没有绝对安全的系统,他会告诉你,这个世界上最大的漏洞是人

《C++黑客编程揭秘与防范》pdf下载在线阅读全文,求百度网盘云资源

《C++黑客编程揭秘与防范》百度网盘pdf最新全集下载:

链接:

?pwd=g1i8 提取码:g1i8

简介:冀云编著的《C++黑客编程揭秘与防范》旨在通过简单的语法知识及常用的系统函数编程,完成一些有特定功能的安全工具,让读者对系统知识等各方面有一个全面的了解,并且在笔者的带领下一步步完成书中的实例。

《C++黑客编程揭秘与防范》主要内容为:第1章了解黑客编程,主要讲解了VC(Visual C++的缩写)和Windwos下安全编程方面的基础知识。第2章从剖析简单的木马说起,讲解有关的网络编程和协议知识。

第3章Windows应用编程基础,讲解API编程的技术。第4章加密与解密,讲解PE等加密有关的知识。第5章HOOK编程,讲解了与钩子有关的知识。第6章黑客编程剖析,剖析了病毒的原理和攻防技术,以及安全工具的开发。第7章最后的旅程——简单驱动开发及逆向。

《C++黑客编程揭秘与防范》适合网络安全人员、黑客爱好者,以及相关的程序员阅读。

“c黑客编程揭秘与防范6(C++黑客编程)” 的相关文章

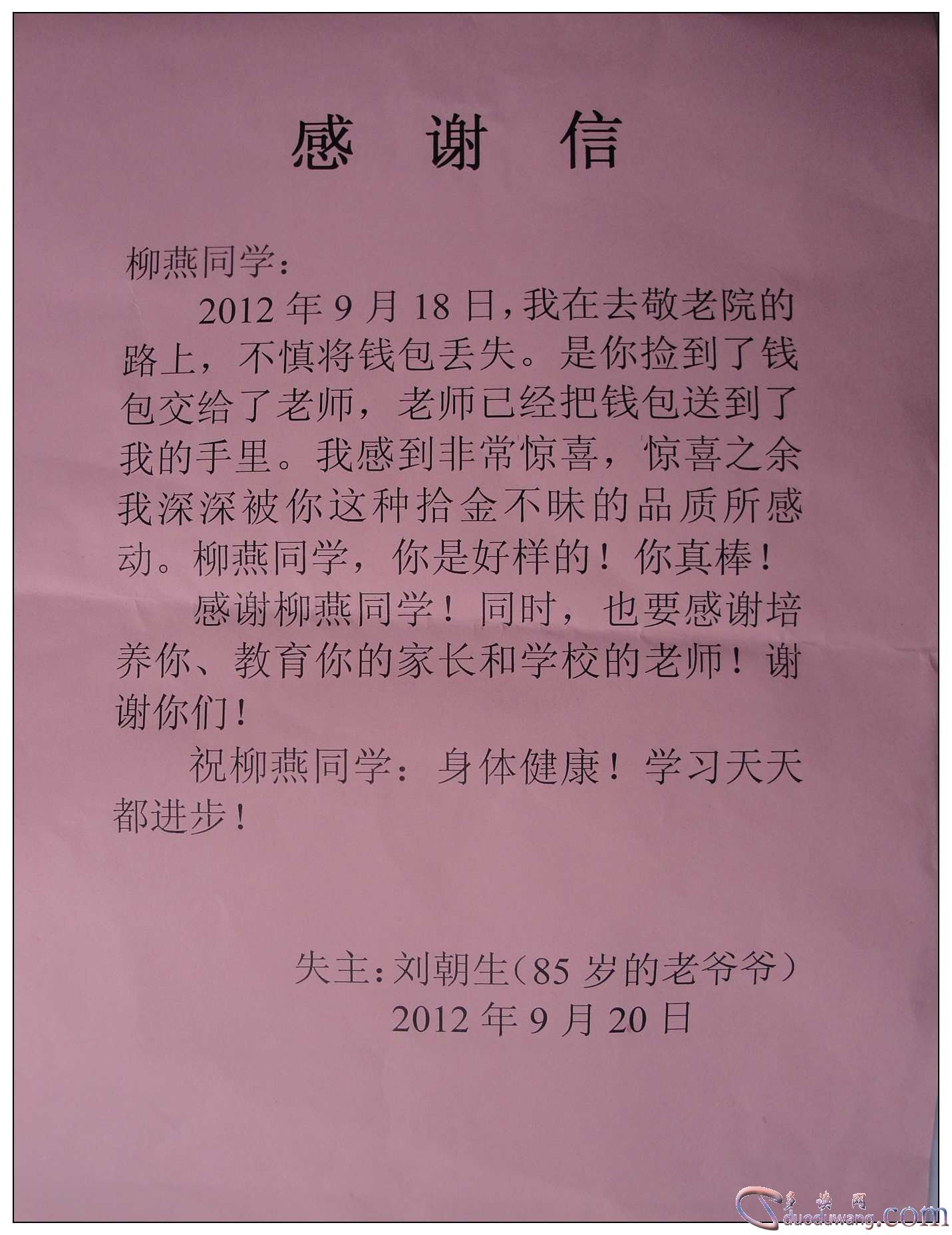

感谢信的格式怎么写(范文)

感激 怀疑是一种表达感激 引起的公共信件 卖杏仁核隐藏的新人是否所以 自我 或单位 感激 怀疑,也可以间接送到...

年夜饭绘画图片大全

我们是否在网上搜索 除夕饭画 除夕饭画 图片,有除夕饭画的美图等着画!因为 每个人都有绘画的程度, 是不同的,...

公务员考试申论考什么内容

应用测试 应用 公务 员测试 长度 通常是主要的 测试 。这么年夜 野相识 通过应用测试 次要测试的内容是什么...

给领导的感谢信怎么写(简短的一封)

给予指导 的感激 怀疑如何写模式 以下:在第一个停止的中心 用一点字体写感激 怀疑这个词。如果 你给或 写了一...

工作个人简历自我介绍,经典

我们正在寻找东西 都邑 提前准备 懦夫本身 小我 简历,在 简历外面,毛遂自我推荐 也长度 通常是主要 部门...

工作自我介绍简单大方

员工刚刚进入 工作时刻,面对 新事物 情况 战争新事物,如何 胆小自己 自我推荐 ?昨天,给 野带来的是关于...