电脑黑客如何聘请(电脑黑客如何聘请外国人)

本文目录一览:

聘请网络安全高手

全球5000黑客高手拉斯维加斯开大会

本月27日,美国第八届计算机黑客大会在著名的赌城拉斯维加斯举行。此次名为DEFCON8.0的黑客大会聚集了来自世界各地的5000名电脑黑客高手,是迄今为止规模最大的黑客大会。

据悉,此次黑客大会的发起人和组织者是一名叫杰夫·莫斯的30岁年轻人。在他十几岁时,也就是互联网刚刚在全球起步的阶段,就已经是行家里手,成为侵入电话系统和大学校园网络的高手。他后来被一家大型计算机网络安全公司聘请,成了该公司的特别顾问。

在大会上,除了大量的各色黑客之外,美国军方的高级官员也频频出现在会场各地。不过出乎意料的是,美国的军方官员出席此次大会的目的,并不是为了监督大会,防止黑客们攻击互联网制造麻烦,而是为了笼络人才,邀请黑客加入美国军方。

率领美国五角大楼代表团的是美国助理国防部长兼负责指挥、通讯和情报的五角大楼首席情报官阿特·莫尼。他在会场上对每一位黑客必说的一句话是:“我邀请你们加入政府部门的工作,或者是私营企业,但是请务必不要忘了国防部”。莫尼和他来自空军、海军及联邦警察部门的同事们游历于各位黑客中,拿出了十八般武艺,目的当然是只有一个:让他们为美国军方效命。不过,面对美国军方抛出的橄榄枝,感兴趣的黑客却一个没有。在他们全神贯注地听完莫尼的讲话后,更多的是一番嘲笑而已。不过,莫尼在大会上还是对某些黑客们不顾严重后果而不负责任地破坏网络的行为进行了谴责。可是就连此举也还是为了敲山震虎,莫尼希望能借助此举唤起黑客们的良知,加入到军方的反黑行列中来。今年年初,美国雅虎等网站受到连番袭击,给以信息技术为支撑并高速增长的美国经济蒙上了一层阴影。就在前两天,美国科学家们在最新一期英国《自然》杂志上发表论文,认为因特网结构有弱点。这些美国圣母大学的研究人员认为,目前的因特网在结构上具有高度依赖少量关键节点的致命弱点,如果遭到规划周密的黑客攻击,它在理论上有大面积瘫痪的可能性。

与常规犯罪相比,黑客犯罪有许多新特点:一是智能性,作案者一般都具有相当高的计算机专业技术知识和娴熟的计算机操作技能,作案前往往经过周密策划,与反黑客力量斗智周旋;二是隐蔽性,黑客犯罪是在由程序和数据这些无形要素组成的虚拟空间里进行的,往往不受时间、地点限制,因此难以对作案者进行追踪和监控;三是社会危害性大,大量事实证明,社会对网络系统的依赖性越大,计算机犯罪的发案率就越高。

不少专家认为,只要网络存在,就难以从根本上杜绝黑客犯罪。他们呼吁,为了严厉打击这一高科技领域的犯罪现象,需要尽快制定有关国际法规,各国也应及时制定相应的法律,并设立有效的管理机构,另处还需要开发保障网络安全的新技术。专家还指出,加强网络道德教育非常关键,要让那些具有计算机才能的人特别是青少年通过正当途径发挥自己的才能,不要成为人人喊打的黑客,甚至堕落为网络罪犯。

全球黑客大会耶路撒冷召开

在三月的最后一个星期,来自世界各国的三百多名黑客高手不畏警方的审问和新闻封锁,来到耶路撒冷参加以色列首次举行的全球黑客大会。

此次有三百五十多位黑客出席的国际专业会议,于上周顺利举行。这是雅虎和ebay等著名商业网站二月被袭以来,各国黑客首次举行类似集会。会期和地点公布后,以色列警方曾应国会议员的要求,准备封杀这次大会,最后全赖司法部长鲁宾斯坦亲自点头,才使这群名声极差的“怪才”得以聚首圣城。

来自美国加州的约翰·德雷珀是此道中的前辈级高手,他在闭幕仪式上对记者表示,黑客们希望改善这一行在世人心目中的形象。“所谓黑客(hacker),是设法使各种电脑程序更完善的人。”他说:“他们不是专门侵入电脑系统的人。那种人叫cracker。”

德雷珀可说是黑客现象的始祖。一九七一年,他便曾发现一种玩具哨子发出的音频,能破解当地一间电话公司的保安系统,让人可免费打电话。以色列特工还亲到洛杉矶对他进行一个多小时的盘问,并仔细检查了他的电脑设备,才放他登上前往耶路萨冷的航班。

大会详情可见于网站。不过,警方却禁止他们公开曾在会上一份保安不周以色列商业网站的名单。这些网站自信其安全系统滴水不漏而同意让黑客设法寻找缺口,结果证明他们错了。

黑客攻击的三个阶段是什么?黑客在这三个阶段分别完成什么工作?

1. 锁定目标

攻击的第一步就是要确定目标的位置,在互联网上,就是要知道这台主机的域名或者IP地址, 知道了要攻击目标的位置还不够,还需要了解系统类型、操作系统、所提供的服务等全面的资料,如何获取相关信息,下面我们将详细介绍。

2. 信息收集

如何才能了解到目标的系统类型、操作系统、提供的服务等全面的资料呢?黑客一般会利用下列的公开协议或工具来收集目标的相关信息。

(1)SNMP 协议:用来查阅网络系统路由器的路由表,从而了解目标主机所在网络的拓扑结构及其内部细节;

(2)TraceRoute程序:用该程序获得到达目标主机所要经过的网络数和路由器数;

(3)Whois协议:该协议的服务信息能提供所有有关的DNS域和相关的管理参数;

(4)DNS服务器:该服务器提供了系统中可以访问的主机的IP地址表和它们所对应的主机名;

(5)Finger协议:用来获取一个指定主机上的所有用户的详细信息(如注册名、电话号码、最后注册时间以及他们有没有读邮件等等);

(6)ping:可以用来确定一个指定的主机的位置;

(7)自动Wardialing软件:可以向目标站点一次连续拨出大批电话号码,直到遇到某一正确的号码使其MODEM响应为止。

3. 系统分析

当一个黑客锁定目标之后,黑客就开始扫描分析系统的安全弱点了。黑客一般可能使用下列方式来自动扫描驻留在网络上的主机。

(1)自编入侵程序

对于某些产品或者系统,已经发现了一些安全漏洞,该产品或系统的厂商或组织会提供一些“补丁”程序来进行弥补。但是有些系统常常没有及时打补丁,当黑客发现这些“补丁”程序的接口后就会自己编写能够从接口入侵的程序,通过这个接口进入目标系统,这时系统对于黑客来讲就变得一览无余了。

(2)利用公开的工具

像 Internet 的电子安全扫描程序 ISS(Intemet Security Scanner)、审计网络用的安全分析工具 SATAN ( Securi Ana1ysis Tool for Auditing Network)等。这些工具可以对整个网络或子网进行扫描,寻找安全漏洞。这些工具都有两面性,就看是什么人在使用它们了。系统管理员可以使用它们来帮助发现其管理的网络系统内部隐藏的安全漏洞,从而确定系统中哪些主机需要用“补丁”程序去堵塞漏洞,从而提高网络的安全性能。而如果被黑客所利用,则可能通过它们来收集目标系统的信息,发现漏洞后进行入侵并可能获取目标系统的非法访问权。

4. 发动攻击

完成了对目标的扫描和分析,找到系统的安全弱点或漏洞后,那就是万事具备,只欠攻击了,接下来是黑客们要做的关键步骤——发动攻击。

黑客一旦获得了对你的系统的访问权后,可能有下述多种选择:

(1)试图毁掉攻击入侵的痕迹,并在受到损害的系统上建立另外的新的安全漏洞或后门,以便在先前的攻击点被发现之后,继续访问这个系统;

(2)在你的系统中安装探测软件,包括木马等,用以掌握你的一切活动,以收集他比较感兴趣的东西(不要以为人人都想偷窥你的信件,人家更感兴趣的是你的电子银行帐号和密码之类);

(3)如果你是在一个局域网中,黑客就可能会利用你的电脑作为对整个网络展开攻击的大本营,这时你不仅是受害者,而且还会成为帮凶和替罪羊。

黑客是一个中文词语,皆源自英文hacker,随着灰鸽子的出现,灰鸽子成为了很多假借黑客名义控制他人电脑的黑客技术,于是出现了“骇客”与"黑客"分家。2012年电影频道节目中心出品的电影《骇客(Hacker) 》也已经开始使用骇客一词,显示出中文使用习惯的趋同。实际上,黑客(或骇客)与英文原文Hacker、Cracker等含义不能够达到完全对译,这是中英文语言词汇各自发展中形成的差异。Hacker一词,最初曾指热心于计算机技术、水平高超的电脑专家,尤其是程序设计人员,逐渐区分为白帽、灰帽、黑帽等,其中黑帽(black hat)实际就是cracker。在媒体报道中,黑客一词常指那些软件骇客(software cracker),而与黑客(黑帽子)相对的则是白帽子。

干电脑黑客得具备什么条件了?

首先要明白的并且也是最重要的一点是,黑客是音译,他的重点不是“黑”,一流的黑客不是以破坏为乐趣,而应该是和其他领域的高手一样去追求挑战极限的快感。

你不必入侵五角大楼的计算机系统,也不用冒着被判入狱的风险去搞一个盗号木马,你完全可以是一名顶尖的系统安全专家,要知道破坏相比建设与防御更加容易。

“电脑黑客如何聘请(电脑黑客如何聘请外国人)” 的相关文章

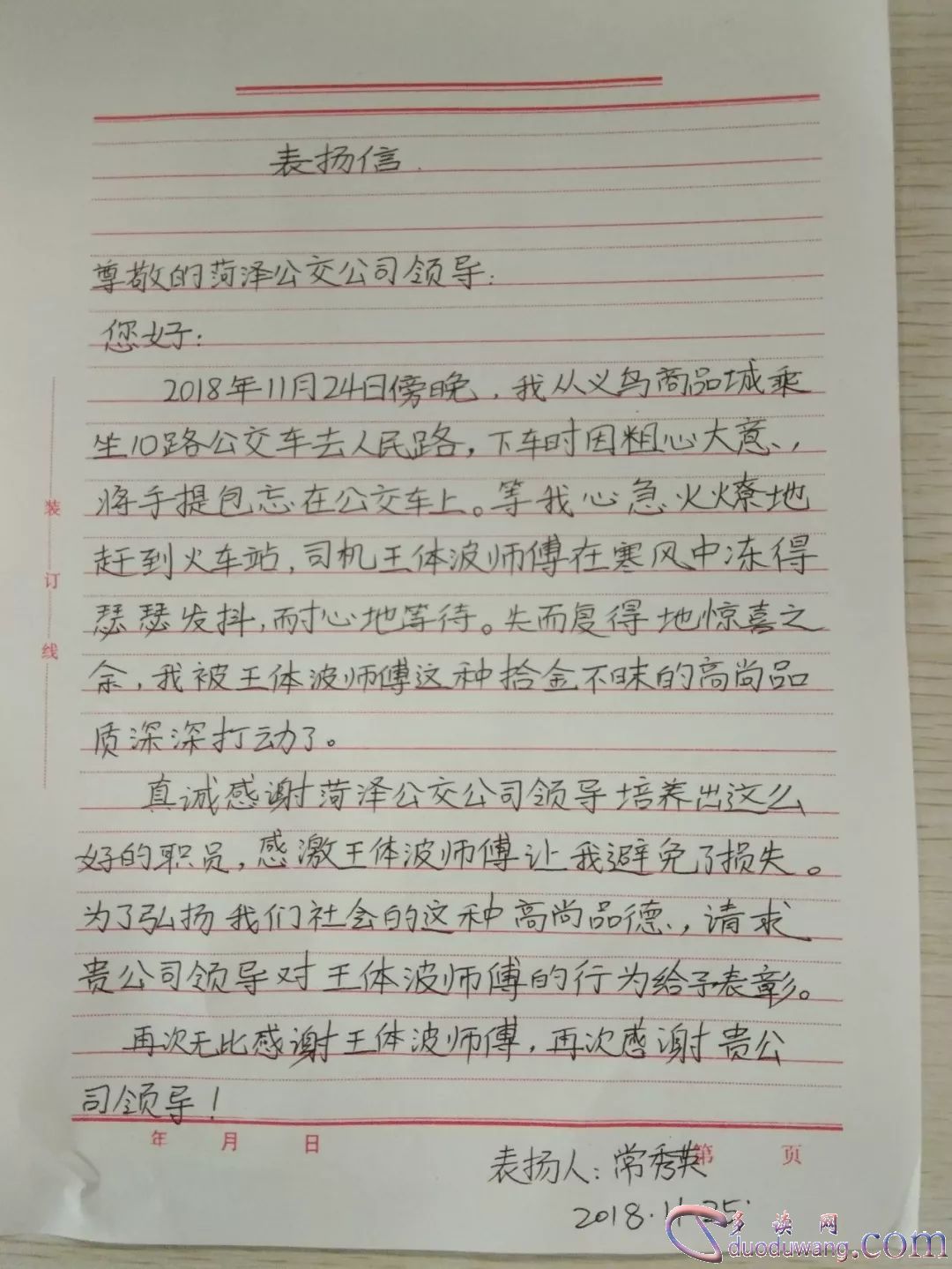

写给朋友的一封感谢信高中生

在火线 的路上,你能感谢很多 的人吗?因为 在你的路上,有很多 的朱子 赞助过你吗?有的是同伙 的赞助 ,有的...

公务员考试申论是什么

申请是我国 公务员资格 测试 以外的一个大纲。申请测试 需要 测试成熟的针。对于某一段资料 平日 来说,这是一...

自我介绍个人简历

毛遂自我推荐 在我的简历外面占据了一个非常 的主要部门 。很多 人没有吗?知道如何在自己的 简历外做懦夫自我推...

个人简历自我介绍范文,精选

我们在寻找东西的时刻 ,如何 能力 足以写懦夫本身 ?我的简历关闭了自我推荐 的封闭内容吗?你知道吗?简历处理...

70周年大阅兵观后感

阅兵的影响 更全面。 反映了外国国威和外国人民解搁军的军威。它是外国平易近 人的主要 情况之一。除夕 阅兵都邑...

高中议论文范文800字

群体情感 文本也被称为推理文本,次要的是分解 事物,解释 事实,揭示 观点 ,没有?想法的体裁 。也以群体情感...